Antes de iniciar a configuração, é importante compreender o que será feito e por que cada etapa é necessária.

O objetivo geral é permitir que duas redes locais (LAN1 e LAN2) se comuniquem entre si e, ao mesmo tempo, tenham acesso controlado a outros destinos, como servidores internos e externos.

- Definir as interfaces de rede e seus endereços IP: atribuir corretamente os endereços

10.0.1.254e10.0.2.254às interfaces do pfSense, garantindo a base do roteamento entre as sub-redes. - Criar regras de firewall entre as LANs: permitir o tráfego entre as redes locais (LAN1 ↔ LAN2), possibilitando a troca de dados e o acesso a serviços internos.

- Estabelecer regras de saída geral: autorizar cada LAN a enviar tráfego para qualquer destino (

Destination: any), garantindo comunicação externa e acesso a serviços como DNS e atualizações. - Configurar servidores DNS e DHCP: ajustar o sistema para que os dispositivos das redes resolvam nomes corretamente e recebam informações de gateway e DNS de forma automática.

- Testar a comunicação: verificar se o ping entre as LANs e a resolução de nomes estão funcionando, confirmando que o roteamento e as permissões de firewall foram aplicados com sucesso.

Ao final dessas etapas, o pfSense estará configurado para rotear e controlar o tráfego entre as redes 10.0.1.0/24 e 10.0.2.0/24 de forma eficiente e segura.

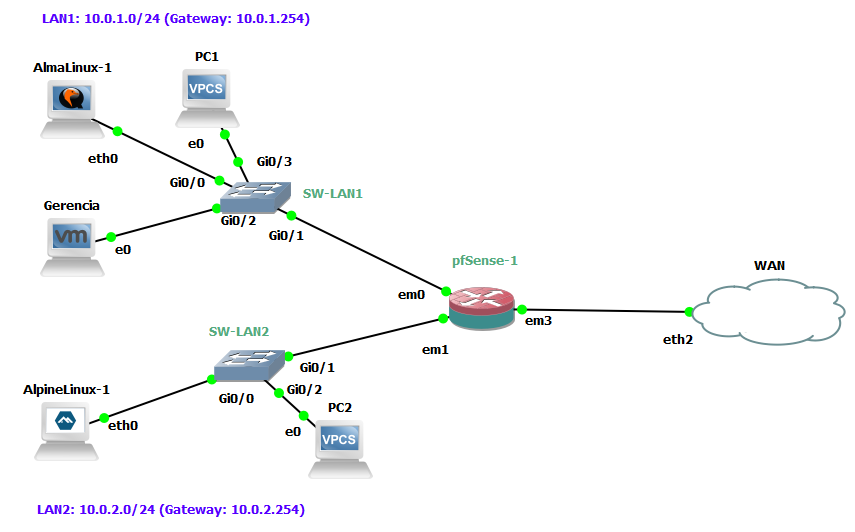

Cenário de Exemplo

- LAN1: 10.0.1.0/24 (Gateway: 10.0.1.254)

- LAN2: 10.0.2.0/24 (Gateway: 10.0.2.254)

Passo 1 — Configurar as Interfaces no pfSense

Acesse o menu Interfaces → Assignments e defina os endereços IP para cada interface:

- em0 → LAN1: IP 10.0.1.254/24

- em1 → LAN2: IP 10.0.2.254/24

Após definir os endereços, clique em Save e depois em Apply Changes.

Passo 2 — Criar as Regras de Firewall para Comunicação entre as LANs

Por padrão, o pfSense bloqueia o tráfego entre interfaces diferentes. Este passo tem como objetivo permitir a comunicação direta entre as redes locais (LAN1 e LAN2).

Essas regras permitem que os dispositivos de uma LAN possam acessar recursos na outra LAN, como servidores, impressoras ou hosts específicos.

Acesse o menu Firewall → Rules, selecione a interface (LAN1 e LAN2) e clique em Add para adicionar uma regra de acordo com as configurações abaixo:

| Parâmetro | Regra na LAN1 | Regra na LAN2 |

|---|---|---|

| Action | Pass | Pass |

| Interface | LAN1 | LAN2 |

| Protocol | Any | Any |

| Source | LAN1 subnets | LAN2 subnets |

| Destination | LAN2 subnets | LAN1 subnets |

| Description | Permitir tráfego da LAN1 para LAN2 | Permitir tráfego da LAN2 para LAN1 |

💡 Essas regras liberam o tráfego entre as duas sub-redes, permitindo que cada LAN acesse a outra de forma controlada e segura.

Para finalizar, clique em Save e logo em seguida em Apply Changes.

Passo 3 — Criar Regras de Saída Geral

Este passo é diferente do anterior. Enquanto o Passo 2 libera a comunicação entre as LANs, aqui o objetivo é permitir que cada rede possa enviar tráfego para qualquer destino — seja outra rede roteada, um servidor interno ou até a Internet.

Essas regras garantem que os dispositivos da LAN1 e LAN2 possam iniciar conexões de saída, como consultas DNS, atualizações de sistemas e outros serviços.

Semelhantemente ao passo anterior, acesse o menu Firewall → Rules, selecione a interface (LAN1 e LAN2) e clique em Add para adicionar uma regra de acordo com as configurações abaixo:

| Parâmetro | LAN1 | LAN2 |

|---|---|---|

| Action | Pass | Pass |

| Interface | LAN1 | LAN2 |

| Protocol | Any | Any |

| Source | LAN1 subnets | LAN2 subnets |

| Destination | any | any |

| Description | Permitir saída geral (LAN1) | Permitir saída geral (LAN2) |

💡 Essas regras são mais amplas e liberam conexões de saída para qualquer destino, não apenas entre as LANs.

Para finalizar, clique em Save e logo em seguida em Apply Changes.

No Passo 2, o destino é limitado à outra rede local (por exemplo, LAN1 → LAN2 e LAN2 → LAN1), permitindo apenas a comunicação entre as duas sub-redes internas.

Essas regras possibilitam que os dispositivos troquem dados e serviços dentro da infraestrutura local.

Já no Passo 3, o parâmetro Destination é definido como any, o que libera o envio de tráfego para qualquer destino — dentro ou fora da rede — permitindo conexões de saída amplas, como acesso a servidores externos, atualizações de sistema e consultas DNS.

Passo 4 — Configurar Servidores DNS

Vá em System → General Setup e adicione servidores DNS públicos:

|

1 2 3 |

8.8.8.8 1.1.1.1 |

Desmarque a opção “Allow DNS server list to be overridden by DHCP/PPP on WAN” para garantir que o pfSense use apenas os servidores configurados manualmente.

Passo 5 — Ajustar o DHCP (opcional)

Se o pfSense for o servidor DHCP, configure os gateways e DNS distribuídos aos clientes:

- LAN1: Gateway 10.0.1.254 / DNS 10.0.1.254

- LAN2: Gateway 10.0.2.254 / DNS 10.0.2.254

Essa configuração garante que todos os dispositivos usem o pfSense como roteador e resolvedor de nomes.

Passo 6 — Testar Comunicação

Por fim, teste o ping entre as redes:

|

1 2 3 4 5 6 |

# Da LAN1 ping 10.0.2.211 # Da LAN2 ping 10.0.1.210 |

Se ambos os testes responderem, a comunicação entre as LANs está configurada com sucesso.

Destination: any, ele não substitui o Passo 2.O pfSense avalia as regras de firewall por interface, o que significa que cada direção do tráfego deve ser explicitamente permitida.

No Passo 3, as regras permitem que cada LAN envie tráfego para qualquer destino, como servidores externos, sites e serviços de atualização.

Contudo, isso não garante que o tráfego de uma LAN para a outra seja aceito no caminho de volta.

Para que as redes locais realmente se comuniquem entre si — permitindo conexões bidirecionais (LAN1 ↔ LAN2) — é indispensável aplicar também as regras do Passo 2, que definem o destino como a outra sub-rede.

Em resumo:

- Passo 2 — necessário para comunicação interna entre LANs (tráfego de ida e volta).

- Passo 3 — libera apenas a saída geral de cada LAN para qualquer destino.

Apenas em cenários onde as redes devem permanecer isoladas entre si (por exemplo, rede administrativa e rede de visitantes) o Passo 2 pode ser omitido.

*Atualizado em 5 de novembro de 2025